讨论区 » AAS-V9企业版 » AAS-V9企业版安全测评专区 »

【v9汇总_最新】SSL弱密码套件_处理方案

一.【漏洞描述】:

漏洞报告中出现"弱密码套件"、"支持较老的TLS版本"、"检测到弱密码"等关键字时,可参考本方案

二.【处理分析】:

弱密码套件的处理方式,本质是禁用相关的弱密码套件,由于套件有各自的TLS版本,所以还需禁用低版本的TLS(一般使用TLS 1.2)

三.【处理方案】:

1、首先我们需核实,漏洞报告中的相应漏洞的服务端口,是否为aas的服务端口(一般是https),属于aas需处理的漏洞,否则就做了无用功;

2、确定为aas服务端口漏洞后,分析漏洞报告,报告中一般会指出明确的弱密码套件,如下图:

3、找到漏洞后,我们修改配置文件进行处理,修改前最好提前备份,便于还原

3.1 配置tls版本为1.2

【位置】:{安装目录}/domains/mydomain/config/apusic.conf

在Muxer模块中加入<ATTRIBUTE NAME="SSLProtocol" VALUE="TLSv1.2"/>

注意:低版本的tls漏洞 配置到这里就可以了

3.2 禁用弱密码套件

【位置】:{安装目录}/domains/mydomain/config/vm.options

找到com.apusic.ciphersuite.exclude= (填写弱密码套件,填写整改软件要求过滤的所有套件),如果默认带了一些弱密码套件,无需删除,随后添加需禁用的弱密码套件即可

注意:密码套件之间用英文,号分割,最后一个不用带,号,中间不要出现空格

最后重启服务

四.【特别说明】:

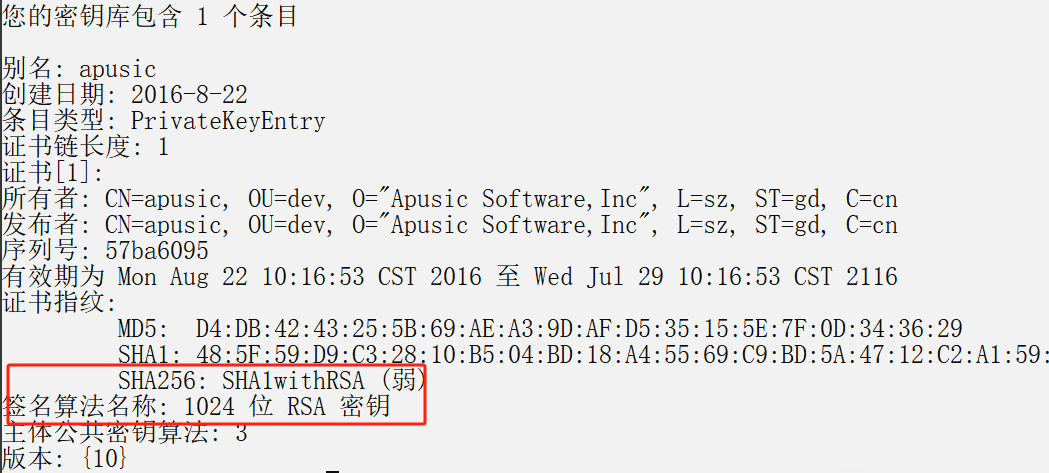

如果发现上述配置无效,可以检查一下应用ssl证书的位数,若是1024位证书,需转为2048位才行

命令:keytool -list -keystore 证书名 -v